Ich wollte meinem etwas älteren Dell Latitude E6510 ein BIOS update gönnen, in der Hoffnung ein paar der Probleme die ich mit dem Akku und dem thermischen Verhalten habe damit etwas in den Griff zu bekommen. Dank dem Service Tags konnte ich auf der Support Seite auch schnell die benötigten Downloads ausmachen. Mein Gerät hatte ein BIOS in der Version A06, auf der Webseite stand als letzte Version die A16 bereit.

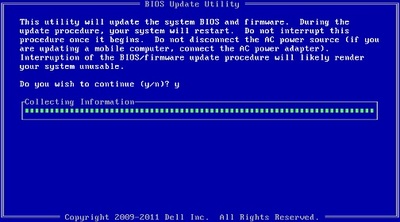

Die BIOS Updates bei Dell kommen als Bundle mit Flashes für das Bios, das System Management, die Intel Management Engine und weiterer Komponenten. Wenn man das Programm startet so frägt es nach dem BIOS Passwort, und nach wenigen Sekunden wird der Rechner auch für den Update Rebootet. In meinem Fall geschah allerdings nach dem Reboot nichts weiter. Das System meldete die gleiche alte Version weiterhin. Keine Fehlermeldung. Ich hatte dann mit verschiedenen Optionen herumgespielt, z.B. den Upgrader als Administrator zu starten, oder im abgesicherten Modus meines Win7 x64. Aber alles hat nicht weitergeholfen.

Die BIOS Updates bei Dell kommen als Bundle mit Flashes für das Bios, das System Management, die Intel Management Engine und weiterer Komponenten. Wenn man das Programm startet so frägt es nach dem BIOS Passwort, und nach wenigen Sekunden wird der Rechner auch für den Update Rebootet. In meinem Fall geschah allerdings nach dem Reboot nichts weiter. Das System meldete die gleiche alte Version weiterhin. Keine Fehlermeldung. Ich hatte dann mit verschiedenen Optionen herumgespielt, z.B. den Upgrader als Administrator zu starten, oder im abgesicherten Modus meines Win7 x64. Aber alles hat nicht weitergeholfen.

Nach ein wenig herumsuchen auf den Support Webseiten habe ich festgestellt dass bei ein paar der älteren BIOS Versionen eine Mindestversionsnummer vorausgesetzt und auch abgeprüft wird. Ebenso gibt es die Empfehlung mit der BIOS Version zu beginnen die das System schon hat. Und tatsächlich haben sich einige der dazwischenliegenden Versionen auch geweigert eine ältere A06 zu aktualisieren. A06-A08 konnte ich allerdings gar nicht installieren, da der Upgrader statt zu rebooten gecrashed ist. Übrigens werden nicht alle älteren Versionen in der Rechner-spezifischen Supportseite angezeigt, die Volltext Suche jedoch findet die Downloads in allen benötigten Versionen.

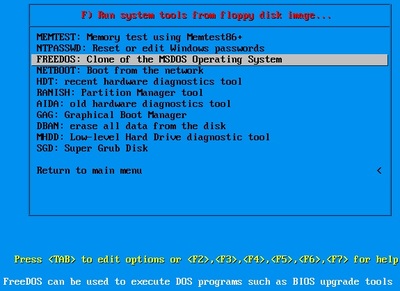

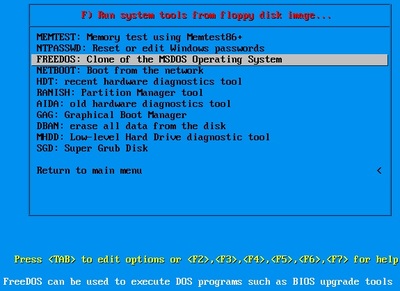

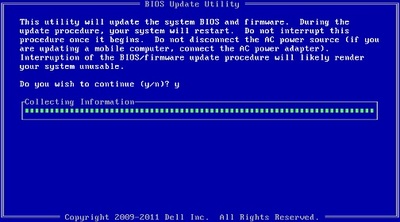

Ich habe dann gesehen, dass die Updater .exe Files nicht nur mit Windows benutzt werden können, sondern auch mit DOS. Und das war dann die Lösung: alle BIOS Versionen auf einen USB Stick kopiert auf dem SystemRescueCd (mit LinuxLiveUSB) installiert ist. Dieses bringt auch FreeDOS (für diverse DOS Firmware Utilities) mit. Davon gebootet zeigte die BIOS Update Routinen sich sehr leicht bedienbar, und vor allem erfolgreich beim Update. Zuerst von A06 auf A06 - das hat dazu geführt dass der nächste Update auf A07 schon besser die Versionen der einzelnen Systemkomponenten anzeigen konnte. Und vor allem fand nach dem Reboot auch ein Flash Vorgang statt, der vorher nicht zu sehen war.

Ich habe dann gesehen, dass die Updater .exe Files nicht nur mit Windows benutzt werden können, sondern auch mit DOS. Und das war dann die Lösung: alle BIOS Versionen auf einen USB Stick kopiert auf dem SystemRescueCd (mit LinuxLiveUSB) installiert ist. Dieses bringt auch FreeDOS (für diverse DOS Firmware Utilities) mit. Davon gebootet zeigte die BIOS Update Routinen sich sehr leicht bedienbar, und vor allem erfolgreich beim Update. Zuerst von A06 auf A06 - das hat dazu geführt dass der nächste Update auf A07 schon besser die Versionen der einzelnen Systemkomponenten anzeigen konnte. Und vor allem fand nach dem Reboot auch ein Flash Vorgang statt, der vorher nicht zu sehen war.

Meine Vermutung: ältere BIOS Updater können zwar noch richtig prüfen ob man auf einer erforderlichen Minimalversion ist, dafür stürzen diese aber unter aktuellem Windows 7 x64 ab. Neuere Updater (insbesondere A16) funktionieren zwar problemlos mit Windows 7, prüfen aber die Minimalvoraussetzung nicht. Nach dem Reboot wenn das BIOS geflashed werden soll, wird die Version geprüft und der Update verweigert - jedoch ohne sichtbare Fehlermeldung.

Meine Vermutung: ältere BIOS Updater können zwar noch richtig prüfen ob man auf einer erforderlichen Minimalversion ist, dafür stürzen diese aber unter aktuellem Windows 7 x64 ab. Neuere Updater (insbesondere A16) funktionieren zwar problemlos mit Windows 7, prüfen aber die Minimalvoraussetzung nicht. Nach dem Reboot wenn das BIOS geflashed werden soll, wird die Version geprüft und der Update verweigert - jedoch ohne sichtbare Fehlermeldung.

Es ist schade, dass Dell hier ein sehr uneinheitliches Erlebnis hat: die BIOS Updater sind einfach zu bedienen, arbeiten schnell und sind durch die Unterstützung von Windows und DOS sehr flexibel. Gleichzeitig erwartet anscheinend keiner bei DELL, dass man nicht alle 6 Monate ein neues BIOS einspielt, entsprechend lückenhaft ist die QA bei so einem Update Schritt. Dass es ärgerlich ist, dass ich 5 Zwischenversionen einspielen musste: geschenkt.

Übrigens bietet Dell in der Knowledgebase einen Artikel an, welche BIOS Versionen welche Mindestvoraussetzungen haben. Es steht nicht dabei dass es auch für Folgeversionen gilt, aber meine Erfahrung ist jetzt, man muss alle Zwischenschritte gehen:

Article ID: 603480 (2013-05-07): Dell Optiplex, Latitude and Precision BIOS Dependency Chart

| Product |

Installed |

Must Update |

Before Version |

| Latitude E6510 |

A08 |

A09 |

A10 |

| Latitude E6510 |

A10 |

A11 |

A12 |

Meine Reihenfolge: A06 -> A06 -> A07 -> A09 -> A10 -> A11 -> A16.

Eines der neuen Features der Firmware ist die (nicht wieder abschaltbare) Option nur BIOS Updates mit gültiger Dell Signatur zu erlauben. Das ist angesichts der Einfachheit mit der man den BIOS Update anstoßen kann sicherlich sehr empfehlenswert, allerdings scheue ich nach meinen Erfahrungen mit der schlampigen QA bei Dell doch etwas davor zurück.

Der kleine Hotspot kümmert sich dabei um NAT, Firewall, hat einen DNS Proxy und DHCP Server eingebaut. Konfiguriert wird das Gerät über den Web Browser. Die Knöpfe am Gerät beschränken sich auf ein Minimum (Ausschalter, WLAN Schalter, Manueller Connect).

Das Trekstor Gerätes ist Baugleich mit dem E5 von Huawei (dies wird auch nicht versteckt, das Logo ist auf der Rückseite zu sehen). Das Gerät ist Netlock frei, konnte in meinem Test mit Prepaid Standard SIM Karten von blau.de ebenso wie mit einem UMTS Datenvertrag von O2 genutzt werden. Es unterstützt UMTS im 2100MHz Band sowie Quad-Band GSM (EDGE, GPRS) 850/900/1800/1900MHz - ist also für Reisen geeignet. Das WLAN Modul kann im 2,4GHz Band die Kanäle 1-13 nutzen. (Es gibt bei den Europäischen Modellen eine Ortseinstellung bei der man auch "Japan" auswählen kann, diese schaltet aber keinen weiteren Kanal frei). Das Gerät unterstütz WPS, konnte ich aber mangels Gegenstelle nicht testen. Diese Funktion klingt aber kaum einfacher als das abtippen eines Passwortes von der Gehäuserückseite.

Die Anwendungsfälle sind vielfältig. Als Besitzer von Internet Tablets oder Game Consolen die keine UMTS-Stick Möglichkeit haben ist das Gerät auf jeden Fall eine praktische Option. Weiterhin kann das Gerät von kleinen Reisegruppen oder Arbeitsgruppen mit Note- oder Netbooks genutzt werden um einen (teuren) Internetzugang gemeinsam zu benutzen. Es ist damit Ideal geeignet die Wartezeit am Flughafen zu überbrücken ohne dass jeder der beteiligten einen eigenen Datentarif haben muss (einige Provider erlauben nicht den Betrieb von mehreren Geräten per NAT, dies muss im Einzelfall geprüft werden).

Praktisch an dem Prinzip der WLAN Anbindung ist, dass in der Regel alle Geräte ohne spezielle Treiber die Vermittlungsfunktion des Gerätes nutzen können. Es wird dabei WLAN nach 802.11 b/g mit WPA und oder WPA2.

Der WLAN Hotspot wird mit einem austauschbaren 3.7 V, 1500 mAh Akku geliefert. Es kann über USB vom Rechner geladen und mit Strom versorgt werden. Bei meinen Tests hatte es Laufzeiten von über 4h. Es kann dabei auch von USB Steckernetzteilen oder externen Akkus (Test mit einem Phillips Reserveakku, der zum Beispiel von iPhones nicht akzeptiert wird, war erfolgreich).

Als zusätzliche Funktion bietet das Gerät übrigens noch einen MicroSD Kartenslot in der Speicherkarten bis zu 32GB eingesteckt werden können. Diese können dann entweder über den USB Anschluss benutzt werden, oder der Zugriff auf den Inhalt steht über den Web Server des Geräts zur Verfügung.

Generell ist das Gerät und die Software gut durchdacht, es können mehrere Mobilfunk Profile angelegt werden; mutige Zeitgenossen können die Mobilfunk-PIN im Gerät speichern; wenn Roaming erkannt wird vermeidet das Gerät automatisch Online zu gehen. Bei der Auslieferung hat das Gerät einen eindeutigen Verschlüsselungskey (der auf der Geräterückseite aufgedruckt ist). Die NAT (ALG, DMZ) und Firewall Funktionen können mit guten Home Routern locker mithalten.

Das Gerät wird mit einem kurzen Mini-USB nach USB Kabel geliefert (aber keinem Netzteil) und einem Quick-Start Guide der keine der Optionen der Software auch nur ansatzweise erklärt. Er ist aber ausreichend um die erste WLAN Verbindung mit dem Gerät aufzubauen (Ich empfehle als einer der ersten Aktionen den WPA2 Modus zu aktivieren).

Ja, ich kann das Gerät fast nur loben, auf der Seite der Nachteile sehe ich vor allem den relativ hohen Preis (wobei es im direkten Vergleich mit anderen Geräten in der Leistungsklasse mit 139,- Eur günstig abschneidet), kleinere Lieblosigkeiten in der recht technischen Web Oberfläche (zum Beispiel die Deutsche Übersetzung "x Tag x Stunden x Protokoll") und die doch recht knappe Begrenzung auf 5 WLAN Clients.

Das OLED Dot Display ist recht übersichtlich aber unter vielen Lichtbedingungen kaum abzulesen (spiegelt). Dem Gerät fehlt auch eine VPN Funktion, allerdings sehe ich das nicht als Nachteil an, ein VPN sollte besonders in diesem Einsatzszenario (WLAN) auf dem Endgerät (Notebook) terminiert werden.

Für den stationären Einsatz würde ich das Gerät nicht empfehlen, ebenfalls nicht zur (Not)Versorgung von Veranstaltungen mit Internet (wegen der Anzahl der Clients und den fehlenden externen WLAN Antennen). Aber als Reisebegleiter macht es eine sehr gute Figur. Ich habe keine Erfahrungen mit der Stabilität des Gehäuses, beim Anfassen traut man dem Gerät keine große Robustheit zu. Das Gerät ist auf jeden Fall im Vergleich zum Mitbewerb (D-Link MyPocket, Novalink MiFi) sehr kompakt.

Der kleine Hotspot kümmert sich dabei um NAT, Firewall, hat einen DNS Proxy und DHCP Server eingebaut. Konfiguriert wird das Gerät über den Web Browser. Die Knöpfe am Gerät beschränken sich auf ein Minimum (Ausschalter, WLAN Schalter, Manueller Connect).

Das Trekstor Gerätes ist Baugleich mit dem E5 von Huawei (dies wird auch nicht versteckt, das Logo ist auf der Rückseite zu sehen). Das Gerät ist Netlock frei, konnte in meinem Test mit Prepaid Standard SIM Karten von blau.de ebenso wie mit einem UMTS Datenvertrag von O2 genutzt werden. Es unterstützt UMTS im 2100MHz Band sowie Quad-Band GSM (EDGE, GPRS) 850/900/1800/1900MHz - ist also für Reisen geeignet. Das WLAN Modul kann im 2,4GHz Band die Kanäle 1-13 nutzen. (Es gibt bei den Europäischen Modellen eine Ortseinstellung bei der man auch "Japan" auswählen kann, diese schaltet aber keinen weiteren Kanal frei). Das Gerät unterstütz WPS, konnte ich aber mangels Gegenstelle nicht testen. Diese Funktion klingt aber kaum einfacher als das abtippen eines Passwortes von der Gehäuserückseite.

Die Anwendungsfälle sind vielfältig. Als Besitzer von Internet Tablets oder Game Consolen die keine UMTS-Stick Möglichkeit haben ist das Gerät auf jeden Fall eine praktische Option. Weiterhin kann das Gerät von kleinen Reisegruppen oder Arbeitsgruppen mit Note- oder Netbooks genutzt werden um einen (teuren) Internetzugang gemeinsam zu benutzen. Es ist damit Ideal geeignet die Wartezeit am Flughafen zu überbrücken ohne dass jeder der beteiligten einen eigenen Datentarif haben muss (einige Provider erlauben nicht den Betrieb von mehreren Geräten per NAT, dies muss im Einzelfall geprüft werden).

Praktisch an dem Prinzip der WLAN Anbindung ist, dass in der Regel alle Geräte ohne spezielle Treiber die Vermittlungsfunktion des Gerätes nutzen können. Es wird dabei WLAN nach 802.11 b/g mit WPA und oder WPA2.

Der WLAN Hotspot wird mit einem austauschbaren 3.7 V, 1500 mAh Akku geliefert. Es kann über USB vom Rechner geladen und mit Strom versorgt werden. Bei meinen Tests hatte es Laufzeiten von über 4h. Es kann dabei auch von USB Steckernetzteilen oder externen Akkus (Test mit einem Phillips Reserveakku, der zum Beispiel von iPhones nicht akzeptiert wird, war erfolgreich).

Als zusätzliche Funktion bietet das Gerät übrigens noch einen MicroSD Kartenslot in der Speicherkarten bis zu 32GB eingesteckt werden können. Diese können dann entweder über den USB Anschluss benutzt werden, oder der Zugriff auf den Inhalt steht über den Web Server des Geräts zur Verfügung.

Generell ist das Gerät und die Software gut durchdacht, es können mehrere Mobilfunk Profile angelegt werden; mutige Zeitgenossen können die Mobilfunk-PIN im Gerät speichern; wenn Roaming erkannt wird vermeidet das Gerät automatisch Online zu gehen. Bei der Auslieferung hat das Gerät einen eindeutigen Verschlüsselungskey (der auf der Geräterückseite aufgedruckt ist). Die NAT (ALG, DMZ) und Firewall Funktionen können mit guten Home Routern locker mithalten.

Das Gerät wird mit einem kurzen Mini-USB nach USB Kabel geliefert (aber keinem Netzteil) und einem Quick-Start Guide der keine der Optionen der Software auch nur ansatzweise erklärt. Er ist aber ausreichend um die erste WLAN Verbindung mit dem Gerät aufzubauen (Ich empfehle als einer der ersten Aktionen den WPA2 Modus zu aktivieren).

Ja, ich kann das Gerät fast nur loben, auf der Seite der Nachteile sehe ich vor allem den relativ hohen Preis (wobei es im direkten Vergleich mit anderen Geräten in der Leistungsklasse mit 139,- Eur günstig abschneidet), kleinere Lieblosigkeiten in der recht technischen Web Oberfläche (zum Beispiel die Deutsche Übersetzung "x Tag x Stunden x Protokoll") und die doch recht knappe Begrenzung auf 5 WLAN Clients.

Das OLED Dot Display ist recht übersichtlich aber unter vielen Lichtbedingungen kaum abzulesen (spiegelt). Dem Gerät fehlt auch eine VPN Funktion, allerdings sehe ich das nicht als Nachteil an, ein VPN sollte besonders in diesem Einsatzszenario (WLAN) auf dem Endgerät (Notebook) terminiert werden.

Für den stationären Einsatz würde ich das Gerät nicht empfehlen, ebenfalls nicht zur (Not)Versorgung von Veranstaltungen mit Internet (wegen der Anzahl der Clients und den fehlenden externen WLAN Antennen). Aber als Reisebegleiter macht es eine sehr gute Figur. Ich habe keine Erfahrungen mit der Stabilität des Gehäuses, beim Anfassen traut man dem Gerät keine große Robustheit zu. Das Gerät ist auf jeden Fall im Vergleich zum Mitbewerb (D-Link MyPocket, Novalink MiFi) sehr kompakt.

Für mich ist das iPhone ein praktischer Begleiter, der oft den Blick auf den Notebook erspart. Ich wechsle öfters zwischen dem Twitter Client, der Xing Status Meldung, Mails, diversen Web Seiten und Feeds hin und her. Um das etwas zu verbessern habe ich nach einem Ticker gesucht.

Zwar hat das iPhone OS noch nicht den Event-Push Dienst, den Apple für 3.0 angekündigt hat, aber es gibt im Cydia Repository ein nettes

Für mich ist das iPhone ein praktischer Begleiter, der oft den Blick auf den Notebook erspart. Ich wechsle öfters zwischen dem Twitter Client, der Xing Status Meldung, Mails, diversen Web Seiten und Feeds hin und her. Um das etwas zu verbessern habe ich nach einem Ticker gesucht.

Zwar hat das iPhone OS noch nicht den Event-Push Dienst, den Apple für 3.0 angekündigt hat, aber es gibt im Cydia Repository ein nettes