Im

Netzpolitik.org Blog gibt es die Rohfassung eines

Kommentars von Markus Beckedahl zum IT-Gipfel, der auch in der

TAZ erschienen ist.

Im

Offiziellen IT-Gipfelblog betrieben durch das HPI Potsdamm gibt es einige Video Interviews. Die ständige Einrichtung soll auch zwischen den (geschlossenen) Gipfeln für einen offenen Diskurs sorgen.

Die Anzahl der

Twitter Follower zeigt aber anschaulich, dass die Veranstaltung nicht wirklich akzeptiert wurde in der Community. Vermutlich wegen der doch sehr elitären Einladungsveranstaltung.

Schon bisher haben Firmen die Amazon S3 Storage Cloud für die Auslieferung von Bildern und Downloads genutzt. Allerdings hatte S3 im vergleich zu den anderen kommerziellen Content Delivery/Distribution Networks einen Performance Nachteil: wenn man ein CDN in die Web Site einbindet, so erhofft man sich Performance Vorteile insbesondere im Bereich Latenz. Das bedingt Caches die in die Nähe der User repliziert werden.

Amazon hat reagiert, mit der Public Beta zu

Cloudfront kann man jetzt eine solche automatische Replikation und globales (DNS) load balancing aktivieren. Preise bewegen sich zwischen 17 und 22 USD cent je GB (je nach Abrufort). Dazu kommen noch 1,2-1,3 cent pro 10.000 GET Requests und die normalen S3 Gebühren für Storage und der Replikation des Content zu den Caches. Dieses einfach Preismodell könnte den Anbietern wie

Akamai ziemlich nahe gehen -

zumindest solange es um statischen Content geht.

Die folgenden 14 Standorte bietet Amazon für die Verteilung an: United States (Ashburn, VA; Dallas/Fort Worth, TX; Los Angeles, CA; Miami, FL; Newark, NJ; Palo Alto, CA; Seattle, WA; St. Louis, MO); Europe (Amsterdam; Dublin; Frankfurt; London), Asia (Hong Kong; Tokyo).

Bekannte Einschränkungen (laut

RightScale blog): kein HTTPS, keine detaillierten Usage Reports, kein Streaming, nur Public S3 Content und kein Fine-Tuning der Caches möglich.

Zum WeiterlesenWerner Vogels' Ankündigung (Amazon CTO).

Jeff Barr's Ankündgung auf dem AWS Blog

Das Hardening von Rechnern besteht typischerweise aus einer Abarbeitung von Checklisten. Ebenso gibt es jede Menge verbindlicher Standards und Security Profile, die eine gewisse Konfiguration von Rechnern voraussetzen. In der Vergangenheit waren diese Arbeiten immer mit handgestrickten Scripten oder kommerziellen Produkten verbunden.

Dank der Amerikanischen Cyber Terror Angst werden aber durch diverse Behörden und Regierungsnahe Stellen immer wieder sehr nützliche Innovationen vorangetrieben. Einiges läuft dort inzwischen unter dem Information Security Automation Program:

OVAL ist eine XML Sprache zur Beschreibung von Platform Checks. Mit einem OVAL Interpreter können diese ausgeführt werden, und die entsprechenden Reports helfen somit bei der Systemadministration. Neben der OVAL Language gibt es auch das OVAL Repository das eine Reihe von Prüfungen (Vulnerabilities, Patches, Inventory) frei anbietet. Neben der Referenzimplementierung des

OVAL Interpreters werden auch noch weitere Open Source Projekte entsprechende Tools anbieten. So zum Beispiel

OpenVAS 2.0 Beta.

Neben

OVAL das auf die Systemtechnische Seite von Security Empfehlungen eingeht gibt es noch das

XCCDF (The Extensible Configuration Checklist Description) Format. Schwerpunkt hier ist es die ganzen Punkte einer Checkliste formalisiert darzustellen. Unterstützt werden dabei sowohl Profile (Subsets von Controls) als auch die Integration von automatisierten Checks (z.B. mittels OVAL).

In dem Umfeld gibt es eine ganze Reihe Protokollen:

- CVE - Die öffentliche Software Schwachstellen Datenbank

- CCE - Configuration Items

- CPE - Platformen

- CME - Malware

- CWE - Software Weakness und

- CAPEC - Angriffsmuster

Besonders CVE ist dabei sehr weit verbreitet, da es die Unzahl vor Hersteller und Distributoren spezifische Codes vereinheitlicht hat. Diese Notwendigkeit ist insbesondere im Linux Umfeld entstanden, da jeder Distribution ihr eigenes Süppchen gekocht hat. Aber auch die Vereinheitlichung der anderen Dimensionen der Klassifizierung von Schwachstellen macht das Leben eines Systemadministrators oder Security Officers einfacher.

Immer mal wieder erreichen mich seltsame Blindbewerbungen. Ab und zu frage ich sogar nach, woher denn die Annahme stammt, ich würde Stellen anbieten. Bisher habe ich noch nie eine Reaktion erhalten. Deswegen nehme ich mir die Freiheit das Anschreiben einer solchen Blindbewerbung hier zur Unterhaltung wiederzugeben. Zum besseren Verständnis habe ich meine Gedanken eingefügt :)

Sehr geehrte Damen und Herren,

ich bewerbe mich bei Ihnen als Java/J2EE-Entwickler. Nach jahrelangem Studium [ohne Abschluss] mit Schwerpunkten Künstliche Intelligenz und Computergrafik und mit breit angelegter Informatik-Bildung, habe ich mich entschieden, meinen Schwerpunkt einer angehenden Arbeitstätigkeit im Java-Umfeld zu suchen.

Ich bin qualifiziert, die von Ihnen [nicht] angebotene Tätigkeit auszuüben, da ich bereits während meines Studiums Erfahrungen mit der Konzeptionierung und Realisierung von Software-Projekten, in Gruppen mit jeweils mehreren Personen [Ah, da hat doch Tatsächlich jemand die Seminare und Übungen besucht] gemacht habe. [Ich habe sonst keinerlei Praxiserfahrung]

Während des Studiums habe ich immer wieder mit Java programmiert, zumeist Applets [entsprechend Umfanreich waren diese Gruppenprojekte]. Bis vor kurzem befand ich mich in einer Java-Weiterbildungsmaßnahme [denn ich muss trotz Studium mich vom Arbeitsamt aushalten lassen], um die ich mich selbst seit langem bemüht habe [in der Zeit hätte ich sonst arbeiten müssen], da zum einen in Stellenangeboten frequentiert nach Java-Programmierern nachgefragt wurde, andererseits Java eine mir leicht zur Hand gehende Programmiersprache in Erinnerung geblieben war. [Ist zwar schon Jahre her, aber wenn es sonst keine Jobs gibt...]

Ich freue mich, wenn Sie mich zu einem Vorstellungsgespräch einladen würden. Für Rückfragen - auch per E-Mail - stehe ich Ihnen gern auch kurzfristig zur Verfügung.

Mit freundlichen Grüßen

Name der Redaktion bekannt

Es gibt Neuigkeiten im Bereich Kryptographie, insbesondere im Bereich der sicheren Hash Funktionen: Halloween war Einreichungsschluss beim NIST Wettbewerb "

NIST hash competition" der unter dem Namen SHA-3 einen würdigen Nachfolger für die in Verruf geratenen Hash Algorithmen SHA-1 und MD5 sucht. Es gibt noch keine offiziellen Ergebnisse, aber eine inoffizielle Bewertung im

SHA-3 Zoo Wiki der TU-Graz.

Außerdem hat NIST eine neue Revision des Secure Hash Standards (SHS) in

FIPS 180-3 (PDF) veröffentlicht. Hier werden die folgenden fünf Algorithmen definiert: SHA-1, SHA-224, SHA-256, SHA-384 und SHA-512. Auf die bekanntgewordenen Angriffe gegen SHA-1 geht die FIPS Publikation allerdings nicht ein, die Sicherheitsbewertungen wurden aber

entfernt, damit diese in Special Publications schneller aktualisiert werden können.

(Via

D-kriptik Blog)

Ich habe grade festgestellt, dass es bei Google Mail ein paar nette neue Features gibt. Neben dem

freien IMAP Zugriff und dem

einsammeln von bis zu 5 bestehenden POP-Accounts gibt es jetzt die Möglichkeit eine

alternative From: Adresse per Dropdown Box auszuwählen.

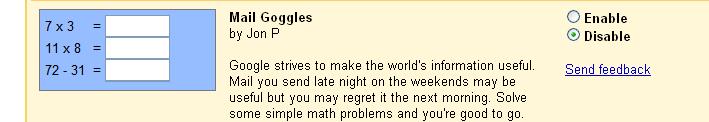

Und dann gibt es noch einige

Labs Widgets die man aktivieren kann, darunter dieses hier:

Ich hatte ja schon öfters darüber geschrieben, dass Microsoft für die kommenden Generationen des Visual Studios und letztendlich auch für die Entwicklung auf dem .NET Stack die modellgetriebene Software Entwicklung verstärken möchte.

Dabei setzen sie auf textuelle und grafische DSL, und ein intelligentes Repository das beide verknüpft. Bei Martin Fowler (

Bliki) gibt es einen

Artikel (engl.), der den aktuellen Umfang von Projekt Oslo gut beschreibt.